(씨넷코리아=권봉석 기자) 세계 5대 PC 제조사 중 하나인 에이수스의 자동 업데이트 프로그램이 지난해 6월부터 11월까지 소비자들에게 악성코드를 배포했다는 사실이 최근 뒤늦게 드러났다.

보안업체 카스퍼스키랩에 따르면 에이수스 자동 업데이트 프로그램인 '라이브업데이트' 서버가 공격당해 전세계 100만 대 이상의 PC에 악성코드를 배포했다.

레노버 역시 2015년 사실상 스파이웨어처럼 작동하는 소프트웨어를 사전 탑재했다 곤욕을 치르기도 했다.

■ 자동 업데이트 서버 노린 공격자들

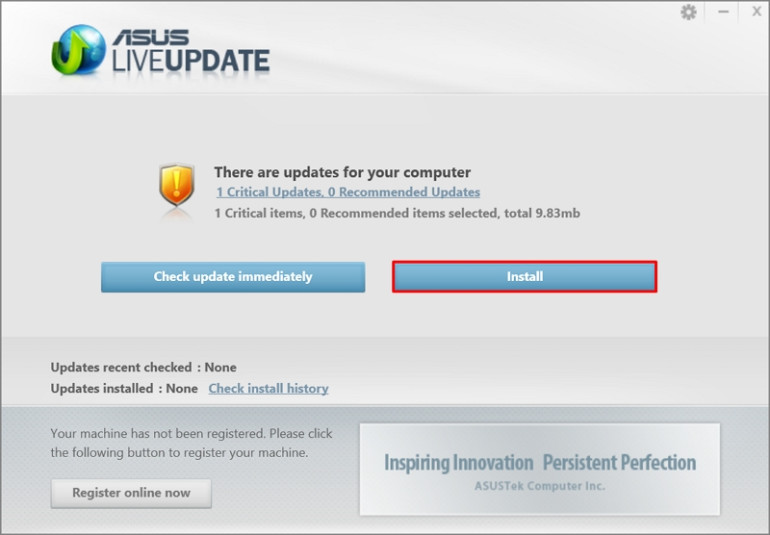

에이수스 노트북에는 각종 소프트웨어와 드라이버 새 버전을 자동으로 설치하는 프로그램인 라이브업데이트가 기본 설치된다. 카스퍼스키랩에 따르면 공격자들은 라이브업데이트가 파일을 받아 오기 위해 접속하는 서버를 노렸다.

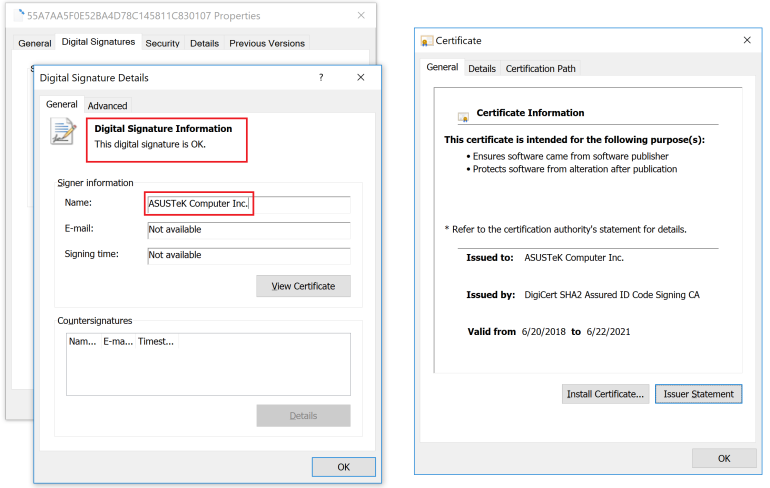

공격자들은 3년 전에 배포된 라이브업데이트 파일에 악성코드를 주입한 다음 에이수스의 디지털 인증서로 이를 서명했다. 그 다음 라이브업데이트 서버에 접근해 이 파일을 올려놓고 희생자를 기다렸다.

카스퍼스키랩에 따르면 이 파일은 지난해 6월부터 11월까지 에이수스 라이브업데이트 서버에 올려져 있었다. 그러나 에이수스는 이를 전혀 눈치채지 못했다. 카스퍼스키랩은 이 악성코드에 '섀도해머'(ShadowHammer)라는 이름을 붙였다.

■ 카스퍼스키랩 "설치 건수 100만 대 이상"

이용자가 라이브업데이트로 섀도해머를 다운로드해 설치하면 그때부터 공격이 시작된다.

먼저 섀도해머는 와이파이 모듈이나 기가비트 이더넷 등에 부여되는 12자리 고유 일련 번호인 맥어드레스(MAC Address)를 확인했다. 그 다음 맥어드레스가 내부에 저장한 600개 이상의 맥어드레스와 일치하면 추가로 악성코드를 설치했다.

카스퍼스키랩은 "카스퍼스키 보안 소프트웨어를 설치한 에이수스 노트북에서 섀도해머가 탐지된 건수만 5만 7천건 이상이며 실제로는 100만 대 이상 노트북에 설치되었을 것"으로 추산했다.

■ 에이수스 늑장 대응 "우리 서버 아니다"

문제는 에이수스의 대응이다. 라이브업데이트를 통한 공격은 지난 해 6월부터 벌어지고 있었지만 에이수스는 이를 전혀 눈치채지 못했다.

카스퍼스키랩이 지난 1월 이 문제를 에이수스에 통보했지만 에이수스는 "악성코드가 에이수스 서버를 통해 배포되지 않았다"고 부인했다. 또 지난 2월 중순 카스퍼스키랩과 에이수스 관계자가 직접 만났지만 그 이후에도 별다른 조치를 취하지 않았다.

그러나 IT매체 마더보드가 카스퍼스키랩을 인용해 이 문제를 보도하자 에이수스는 지난 26일 보도자료를 통해 이를 뒤늦게 시인했다. 라이브업데이트를 최신 버전(3.6.8)으로 업데이트해 보안을 강화하는 한편 악성코드 감염 여부를 확인할 수 있는 소프트웨어도 함께 배포에 나섰다.

카스퍼스키랩 역시 맥어드레스를 입력해 공격 대상이 된 노트북을 파악할 수 있는 웹사이트를 공개하고 전용 치료 프로그램을 공개했다.

■ 2015년 스파이웨어로 곤욕 치른 레노버

몇 년 전에도 PC 제조사가 사전 설치한 소프트웨어가 문제를 일으켰다.

레노버는 2014년 8월부터 2015년 2월까지 미국은 물론 전 세계에 판매한 노트북에 ‘슈퍼피시 비주얼 디스커버리’라는 소프트웨어를 설치했다.

이 소프트웨어는 소비자의 검색 기록과 인터넷 이용 습관을 모두 추적하고 외부 서버로 전송하는 것은 물론 소비자가 원치 않는 팝업 광고를 띄워 사실상 스파이웨어처럼 작동했다.

이와 관련해 논란이 불거지자 레노버는 당시 CTO(최고기술책임자) 피터 호르텐시우스 명의로 공개 서한을 발표하고 “기본 설치되는 운영체제와 소프트웨어 이미지 파일에서 위험을 지닌 프로그램을 제거하고 올바른 사전 설치 정책을 수립할 것“이라며 진화에 나섰다.

미국 공정거래위원회는 2017년 슈퍼피시 비주얼 디스커버리를 설치한 레노버에 350만 달러(약 40억원)의 과징금을 부과했다. 민감한 개인정보를 외부로 보내거나 원하지 않는 기능을 하는 소프트웨어를 소비자 동의 없이 임의로 설치했다는 것이 그 이유다.