(씨넷코리아=권봉석 기자) (사진은 2006년 출시된 데스크톱용 코어 2 듀오 프로세서)

2010년 이전에 출시된 인텔 프로세서가 탑재된 컴퓨터나 노트북을 쓰고 있다면 유료/무료 백신이나 보안 소프트웨어를 꼭 설치해야 할 이유가 하나 더 늘었다. 구형 인텔 프로세서에서 펌웨어를 개조할 수 있는 보안 취약점이 발견되었기 때문이다.

인텔 프로세서의 ‘시스템 관리 모드’ 악용

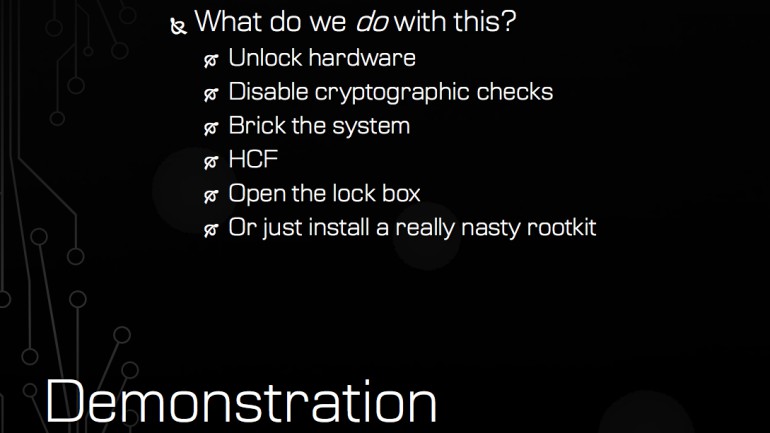

미국 라스베가스에서 열리는 보안 컨퍼런스 ‘블랙햇 USA 2015′에서 보안 연구원 크리스토퍼 도마스가 공개한 이 취약점은 프로세서 안의 강력한 모드인 시스템 관리 모드(SMM)가 안은 약점을 악용한다.

인텔 프로세서는 시스템 관리 모드에서 실행되는 모든 프로그램에 아무런 제한을 걸지 않으며 어떤 명령어도 실행할 수 있다. 하지만 메모리 접근 방법에 숨은 허점을 이용하면 일반 프로그램도 시스템 관리 모드로 접근이 가능하며 일반 프로그램이나 운영체제도 함부로 접근할 수 없는 펌웨어를 건드릴 수 있다.

만약 펌웨어가 악성코드에 감염되면 윈도우 운영체제가 부팅된 후 실행되는 각종 보안 소프트웨어로도 쉽게 감염 사실을 확인할 수 없다. 또 감염 사실이 확인되어도 운영체제 재설치나 저장장치 포맷만으로는 악성코드를 지울 수 없다. 메인보드를 교체하거나 컴퓨터를 버리는 것 이외에는 방법이 없다.

(Screenshot courtesy of Black Hat 2015 slide)

2010년 이전 인텔 프로세서 모두 해당

크리스토퍼 도마스가 공개한 이 취약점은 1997년부터 2010년 사이 출시된 거의 모든 인텔 프로세서에 해당된다. 인텔 2세대 코어 프로세서(개발명 샌디브리지), 혹은 인텔 아톰 프로세서(개발명 베이트레일) 등 2011년 이후 출시된 프로세서에서는 문제가 없다. 크리스토퍼 도마스는 발표 자료를 통해 “AMD 프로세서에도 비슷한 문제점이 있는지 확인중이다”라고 밝혔다.

하지만 이런 취약점을 실제로 악용하는 것은 퍽 쉬워 보이지 않는다. 공격하려는 컴퓨터 앞에 직접 앉아서 악성코드를 담은 프로그램을 실행하거나, 미리 다른 악성코드를 설치하는 사전 작업을 반드시 거쳐야 하기 때문이다.

제조사가 5년에서 10년이 넘은 컴퓨터까지 신경써 주기를 바라는 것은 현실적으로 어렵다. 따라서 다른 사람이 함부로 컴퓨터에 접근할 수 없도록 비밀번호를 철저히 설정하거나, 유료/무료 백신을 포함한 각종 보안 소프트웨어로 악성코드를 막는 것이 가장 중요하다. 혹은 보안 기능이 강화된 최신 프로세서로 교체하는 것도 한 방법이다.